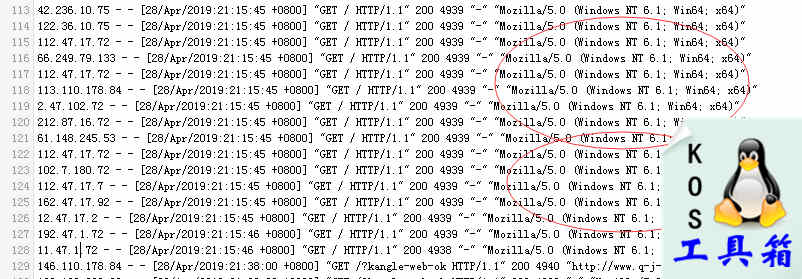

宝塔(BT):登录宝塔面板->链接文字左侧“文件”->在路径条手动输入/www/wwwlogs找到你被攻击的网站域名为前缀的文件(例如kos.qwblog.cn.log),看到下图明显这个UA(红色圈中),前边的IP在轮循变化,访问的网址是同一个。三因素分析出,该访问明显是在攻击网站。

Kangle/EP:从IP:3312的kangle后台的连接信息查看到哪个网站被CC,找到该网站所在的主机名称,随后使用flashFXP从linux服务器上下载将该网站的日志文件(例如/home/ftp/k/s1923774/logs/access.log),同理如上分析三因素,查看UA信息。

最后我们得出攻击者的设备UA(不含引号,最后一串信息)是 Mozilla/5.0 (Windows NT 6.1; Win64; x64)